Apotheken müssen nach Art. 32 Abs. 1 DSGVO geeignete technische und organisatorische Maßnahmen ergreifen, um Daten zu schützen und Risiken für Betroffene Personen zu verhindern. Das Datenschutzrecht schützt die Vertraulichkeit, die Integrität und die Verfügbarkeit von personenbezogenen Daten. Die personenbezogenen Daten sollen also privat bleiben, sie sollen richtig sein und nicht manipuliert werden, und sie sollen keinen Schaden nehmen, etwa durch menschliche Fehler, Computer-Viren oder sonstige äußere Einflüsse.

Kontaktieren Sie uns jetzt für ein erstes Vorgespräch zum Datenschutz

Damit Sie die richtigen Maßnahmen für den Schutz der Daten wählen können, müssen Sie sich zuerst einmal klarmachen, mit welchen Risiken Sie es zu tun haben. Diese Gedanken sollten Sie in einer Risikoanalyse dokumentieren. In dieser Risikoanalyse geht es um drei Fragen: Welche Risiken gibt es überhaupt für die Daten? Wie wahrscheinlich ist es, dass dieses Risiko eintritt? Und wie groß könnte der Schaden sein, wenn mal etwas passiert? Je nachdem, wie Sie die Lage einschätze, müssen Sie in Ihrer Apotheke entsprechende Maßnahmen ergreifen.

a) Schwere des Schadens für den Betroffenen

Die erste Frage, die Sie sich stellen müssen: Wie schwer ist der Schaden für die Betroffenen, also beispielsweise die Patienten, die von der Apotheke versorgt werden, wenn ihre Daten zum Beispiel in die falschen Hände geraten?

Die Schwere des Schadens hängt davon ab, welche Kundendaten genau abgespeichert wurden. Wenn es nur um Adressen und Telefonnummern geht, die gegebenenfalls auch aus dem Telefonbuch entnommen werden können, ist die Schwere des Schadens geringfügig. Je mehr die Daten ergänzt werden, desto größer der Schaden. Das gilt auch, je stärker die Daten die Intimsphäre betreffen. So ist einer Schaden grundsätzlich substanziell, wenn Gesundheitsdaten betroffen sind. Die Landesbeauftragte für Datenschutz Niedersachsen hat ein Konzept1 erarbeitet, an dem man sich gut orientieren kann:

| Schutzstufe | Personenbezogene Daten | zum Beispiel | Schwere eines möglichen Schadens |

| A | die von den Betroffenen frei zugänglich gemacht wurden. | Telefonverzeichnis, Wahlvorschlagsverzeichnisse, eigene freizugänglich gemachte Webseite; frei zugängliche soziale Medien | geringfügig |

| B | deren unsachgemäße Handhabung zwar keine besondere Beeinträchtigung erwarten lässt, die aber von den Betroffenen nicht frei zugänglich gemacht wurden. | beschränkt zugängliche öffentliche Dateien, Verteiler für Unterlagen, Grundbucheinsicht; nicht frei zugängliche soziale Medien | geringfügig |

| C | deren unsachgemäße Handhabung den Betroffenen in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen beeinträchtigen könnte („Ansehen”). | Einkommen, Grundsteuer, Ordnungswidrigkeiten | überschaubar |

| D | deren unsachgemäße Handhabung den Betroffenen in seiner gesellschaftlichen Stellung oder in seinen wirtschaftlichen Verhältnissen erheblich beeinträchtigen könnte („Existenz”). | Anstaltsunterbringung, Straffälligkeit, dienstliche Beurteilungen, Arbeitszeugnisse, Gesundheitsdaten, Schulden, Pfändungen, Sozialdaten, Daten besonderer Kategorien nach Art. 9 DS-GVO | substantiell |

| E | deren unsachgemäße Handhabung Gesundheit, Leben oder Freiheit des Betroffenen beeinträchtigen könnte. | Daten über Personen, die mögliche Opfer einer strafbaren Handlung sein können, Zeugenschutzprogramm | groß |

Die Schwere des Schadens hängt auch davon ab, was jemand mit den Daten anstellen kann. Kundendaten einer Apotheke sind schon an sich sensibler, als Kundendaten einer Installationsfirma. Denn schon die Tatsache, dass man überhaupt Kunde einer Apotheke ist, berührt die Intimsphäre.

b) Mögliche Risiken

Jetzt müssen wir überlegen, was alles passieren kann. Da fehlt meinen Kunden manchmal die Phantasie. Das ist aber nicht weiter schlimm. Denn es gibt Check-Listen, in denen die wichtigsten Risiken aufgelistet sind. Das Bundesamt für Sicherheit in der Informationstechnologie hat in seinem IT-Grundschutz G0 Katalog Elementare Gefährdungen die wichtigsten Gefährdungen aufgezählt. Die Liste ist lang und beinhaltet Gefahren wie Feuer, Wasser, Naturkatastrophen, Stromausfälle, aber auch Diebstahl von Geräten, Manipulation von Software, Sabotage, Datenverlust oder Schadprogramme. Es ist absolut sinnvoll, einmal die komplette durchzugehen. Hier ist eine kurze Auswahl:

- Verschmutzung, Staub, Korrosion;

- Naturkatastrophen;

- Katastrophen im Umfeld;

- Großereignisse im Umfeld;

- Ausfall oder Störung der Stromversorgung;

- Ausfall oder Störung von Kommunikationsnetzen;

- Ausfall oder Störung von Versorgungsnetzen;

- Ausfall oder Störung von Dienstleistern;

- Elektromagnetische Störstrahlung;

- Abfangen kompromittierender Strahlung;

- Ausspähen von Informationen / Spionage;

- Abhören; Diebstahl von Geräten, Datenträgern oder Dokumenten;

- Verlust von Geräten, Datenträgern oder Dokumenten;

- Fehlplanung oder fehlende Anpassung; Offenlegung schützenswerter Informationen;

c) Die Wahrscheinlichkeit des Schadenseintritts

Wonach bemisst sich also die Wahrscheinlichkeit? Eine Möglichkeit ist, in die Vergangenheit zu schauen. Ist so etwas ähnliches schon einmal passiert? Tatsächlich ist es für viele Ereignisse schwierig, eine konkrete Wahrscheinlichkeit auf Basis von statistischen Daten zu berechnen. Die meisten Selbstständigen müssen deshalb auf ihre Erfahrung schauen. Wann ist tatsächlich das letzte Mal etwas bei der Verarbeitung von personenbezogenen Daten schief gegangen? Wie oft ist das schon passiert? Wenn ich im Büro schon einmal einen Wasserschaden hatte, bei dem viele Akten durchnässt wurden, muss ich natürlich eine andere Sorgfalt walten lassen, als wenn dies noch nicht passiert ist. Aus Fehlern sollte man eben lernen. Daraus lässt sich schon eine Kategorisierung ableiten. Eine brauchbare Unterteilung der Wahrscheinlichkeit kann so aussehen (Quelle: Regina Stoiber):

| Eintrittswahrscheinlichkeit | Blick in die Vergangenheit |

| Gering | Vorfall bisher noch nie eingetreten bzw. vor über 6 Jahren eingetreten |

| Mittel | Vorfall ist in den letzten 4-6 Jahren eingetreten |

| Hoch | Vorfall ist in den letzten 1-3 Jahren eingetreten |

| sehr hoch | Vorfall ist im letzten Jahr eingetreten |

d) Risiken einordnen

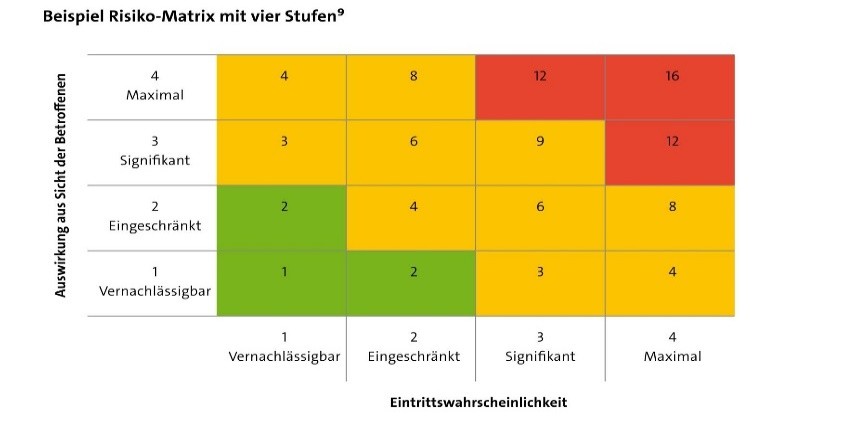

Jetzt lässt sich aus den Angaben zum möglichen Schaden und der Eintrittswahrscheinlichkeit eine Matrix erstellen. Und tatsächlich sieht man, ob man sich noch im grünen Bereich bewegt. Der Branchenverband Bitkom hat hier eine gut brauchbare Matrix erstellt, an der man sich sehr gut orientieren kann.

Eine Maximale Eintrittswahrscheinlichkeit in Verbindung mit maximalen Auswirkungen aus Sicht des Betroffenen für zu einem maximalen Risiko (rot). Eine eingeschränkte Eintrittswahrscheinlichkeit und eine ebenso niedriger möglicher Schaden führen zu einem beherrschbaren Risiko (grün). Wer personenbezogenen Daten verarbeitet, muss sich immer der Risiken bewusst sein, die mit dieser Verarbeitung verbunden sind. Nur wer Risiken richtig einschätzt, kann entsprechende Maßnahmen ergreifen, um den Schutz der Daten zu gewährleisten.